kokas

GF Ouro

- Entrou

- Set 27, 2006

- Mensagens

- 40,723

- Gostos Recebidos

- 3

O protocolo BitTorrent é um dos mais eficientes e flexíveis no que se refere a download de ficheiros. Ao contrário de outros protocolos, o conceito do protocolo BitTorrent assenta no download simultâneo, de partes do ficheiro, a partir de outros utilizadores que já possuem essa informação.

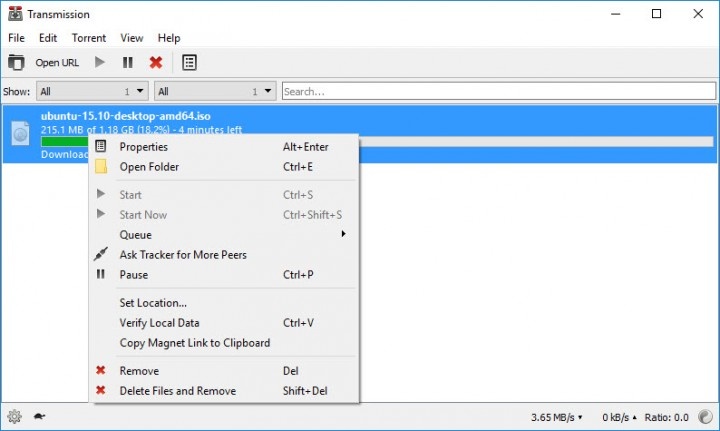

Um dos clientes que faz uso deste protocolo é o Transmission no qual foi agora encontrada uma falha muito grave!

Um dos clientes que faz uso deste protocolo é o Transmission no qual foi agora encontrada uma falha muito grave!

O Transmission foi lançado em 2005 e já é considerado um dos melhores clientes para torrents. É simples, rápido, gratuito e baseado em algoritmos inteligentes, que o tornam um cliente de eleição para uso do protocolo P2P.

Recentemente foi descoberta uma falha grave neste cliente de BitTorrent que permite aos atacantes a execução de código malicioso e até permitir que acedam à máquina onde o Transmission está em execução. Apesar de ainda não existirem informações oficiais, especula-se que esta falha afete outros clientes que fazem uso do protocolo BitTorrent.

DNS rebinding volta a atacar

O investigador Tavis Ormandy publicou aqui uma prova de conceito que mostra que é possível explorar uma função do Transmission que permite aos utilizadores controlarem o cliente de BitTorrent através de um simples browser. O investigador refere que a maioria dos utilizadores não ativa a proteção do cliente por password, por considerarem talvez que a interface RPC do JSON só possa ser controlada por alguém com acesso físico ao computador onde está o Transmission.

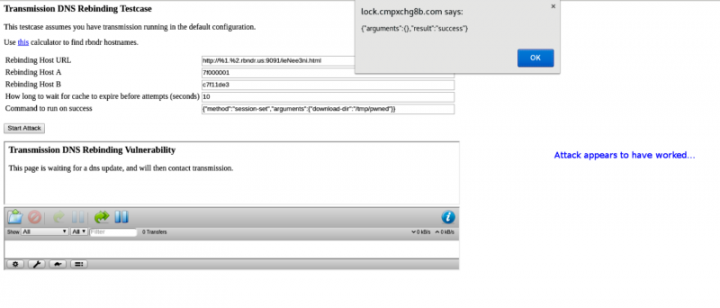

Usando uma técnica de hacking conhecida por Domain Name System Rebinding (reencaminhamento de nomes de domínio), Ormandy desenvolveu uma forma em que a interface do Transmission pode ser controlada remotamente quando um utilizador é levado a visitar um site malicioso. O exploit desenvolvido funciona no Chrome e no Firefox no Windows e também no Linux.

Usando uma técnica de hacking conhecida por Domain Name System Rebinding (reencaminhamento de nomes de domínio), Ormandy desenvolveu uma forma em que a interface do Transmission pode ser controlada remotamente quando um utilizador é levado a visitar um site malicioso. O exploit desenvolvido funciona no Chrome e no Firefox no Windows e também no Linux.

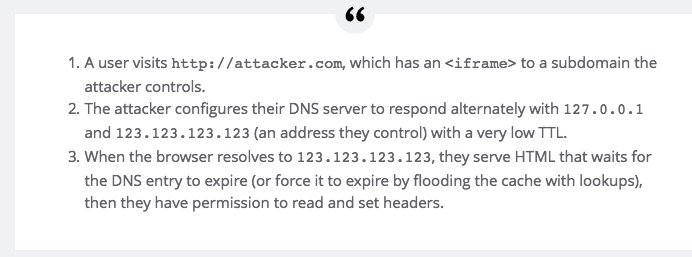

Na prática os atacantes podem explorar a falha criando um nome no DNS com o qual estão autorizados a comunicar e, em seguida, associá-lo também ao nome local da máquina. Por exemplo, o utilizador visita o site http://attacker.com que possui uma iframe que aponta para um subdomínio que é controlado pelos atacantes. O atacante configura o servidor de DNS para responder alternadamente a 127.0.0.1 e a 123.123.123.123 (que é o endereço que é controlado por eles).

Quando o browser se liga ao endereço 123.123.123.123, é apresentado um documento HTML que espera pela expiração da entrada do DNS (ou que força a sua expiração) e assim o atacante passa a ter permissão para ler e definir os cabeçalhos.

Entre outras coisas, um atacante conseguirá, por exemplo, mudar o diretório de download do Torrent para o diretório inicial do utilizador e executar comandos remotamente.