- Entrou

- Out 19, 2012

- Mensagens

- 3,230

- Gostos Recebidos

- 0

A privacidade é hoje um dos temas mais abordados no mundo da Internet. É verdade que nos últimos tempos têm sido disponibilizados/activados vários mecanismos para que o utilizador proteja a sua identidade enquanto navega, mas não é fácil “apagar” ou esconder a pegada digital.

Um desses mecanismos, disponibilizado pela maioria dos browser, é o modo anónimo. Mas será que nos garante verdadeiramente o anonimato? Ao que parece….não!

A navegação em modo anónimo dá uma certa segurança aos utilizadores que querem proteger a sua identidade enquanto navegam. No entanto, de acordo com o investigador na área de Segurança, Sam Greenhalgh, o modo seguro não é de facto tão seguro até porque os “Super Cookies” conseguem na mesma manter o registo das páginas visitadas.

De acordo com a informação publicada no site arstechnica, o protocolo de segurança HTTP Strict Transport Security (HSTS) é vulnerável. Este protocolo foi criado com o objectivo de garantir segurança adicional enquanto se navega na Internet, forçando que a comunicação a um site tente ser sempre via HTTPS.

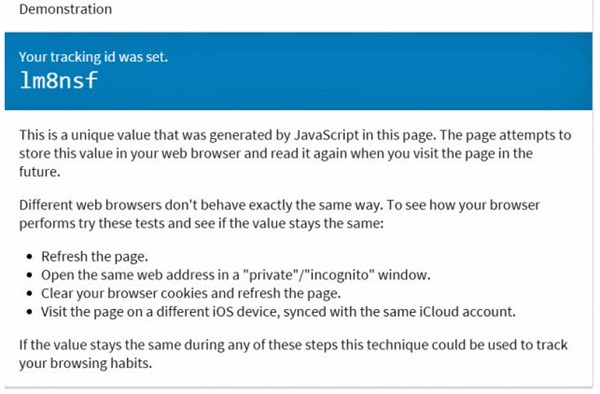

No entanto o investigador Sam Greenhalgh apresentou o HSTS Super Cookies, um mecanismo capaz de ultrapassar a segurança do HSTS. Tal como os cookie tradicionais, que guardam várias informações dos sites que visitamos mas que apenas funcionam em modo não anónimo, os Super Cookies têm a mesma funcionalidade mas funcionam em modo anónimo, conseguindo fazer o tracking da navegação.

Como tudo funciona?

Para cada site, o HSTS guarda informações sobre a segurança do site.. Se o utilizador visitar um site em que o HSTS está activo, então o browser irá de imediato estabelecer a comunicação via HTTPS pois tem essa indicação.

Este redireccionamento protege o acesso do utilizador ao site, mas pode ser “usado” por sites maliciosos uma vez que os dados do browser podem ser manipulados e posteriormente obtidos por outros sites.

Para demonstrar tal vulnerabilidade, Sam Greenhalgh criou um site para o efeito. Podem aceder e verificar aqui:

Código:

http://www.radicalresearch.co.uk/lab/hstssupercookies

Segundo as informações, esta vulnerabilidade afecta algumas versões do Firefox e também do Chrome para Windows. O Internet Explorer não é vulnerável uma vez que não suporta HSTS.

pplware