- Entrou

- Fev 29, 2008

- Mensagens

- 5,252

- Gostos Recebidos

- 27

Para quem usa sistemas GNU/Linux certamente que usa com alguma frequência o protocolo SSH para aceder remotamente à máquina. Apesar de todas as vantagens que este protocolo oferece, pode ser também transformar-se numa porta de entrada de intrusos, isto se os utilizadores usarem passwords fracas e não procederem a algumas configurações do nível deste serviço.

Hoje ensinamos como podem estar de olho nas tentativas de entrada no vosso GNU/Linux.

Atualmente todos os sistemas operativos dispõem de ferramentas nativas que nos permitem saber, com consistência, tudo o que o aconteceu no nosso PC. No caso dos sistemas Linux nada melhor que espreitar os logs do sistema para perceber tudo o que se anda a passar. Para tal basta apenas usar os comados adequados para, em segundos obtermos essa informação.

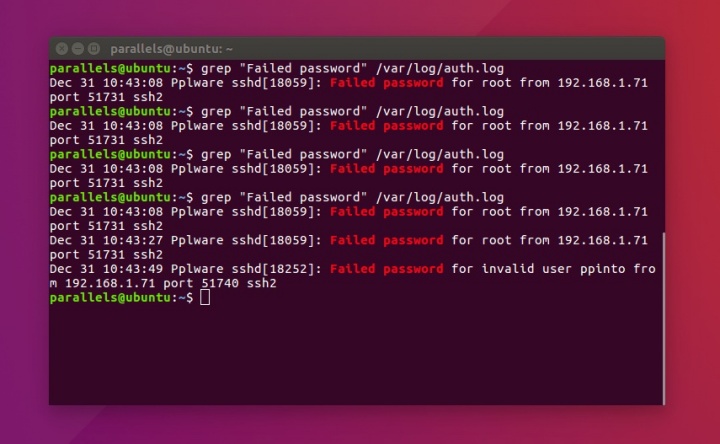

Para quem usa sistemas baseados em Debian (ex. Ubuntu e Mint) podem usar o comando:

Hoje ensinamos como podem estar de olho nas tentativas de entrada no vosso GNU/Linux.

Atualmente todos os sistemas operativos dispõem de ferramentas nativas que nos permitem saber, com consistência, tudo o que o aconteceu no nosso PC. No caso dos sistemas Linux nada melhor que espreitar os logs do sistema para perceber tudo o que se anda a passar. Para tal basta apenas usar os comados adequados para, em segundos obtermos essa informação.

Para quem usa sistemas baseados em Debian (ex. Ubuntu e Mint) podem usar o comando:

| grep "Failed password" /var/log/auth.log |

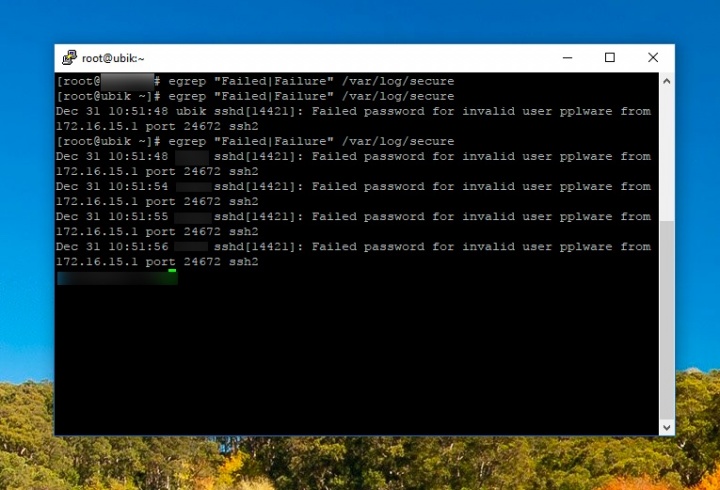

Para quem usa CentOS ou RHEL devem usar o seguinte comando:

| egrep "Failed|Failure" /var/log/secure |