- Entrou

- Fev 10, 2012

- Mensagens

- 4,160

- Gostos Recebidos

- 2

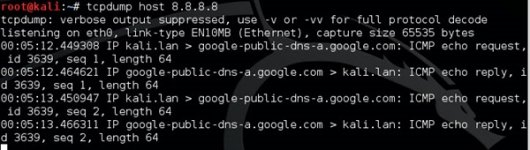

Para que se perceba tudo o que acontece e circula nas redes de dados é importante que se usem as ferramentas adequadas.

Uma das ferramentas mais populares nesse campo é, sem dúvida, o Wireshark. No Pplware já publicámos vários artigos a ensinar como usar, e até já mostrámos como podem “apanhar” passwords caso a comunicação não seja segura.

Além do Wireshark, o tcpdump é igualmente uma poderosa solução para quem necessita de analisar o tráfego que passa na rede. Depois de algumas noções básicas sobre o tcpdump (ver aqui), aqui fica a parte 2.

O tcpdump é uma ferramenta que permite “snifar” todo o tráfego que passa na rede de dados. Esta é uma ferramenta muito popular nos sistemas GNU/Linux mas está também disponível para Windows.

Como todos os sniffers, o tcpdump pode se usado para o bem (ex. detectar erros de comunicação), mas também para o mal (ex. capturar dados pessoais). Aqui ficam mais algumas dicas de como usar o tcpdump.

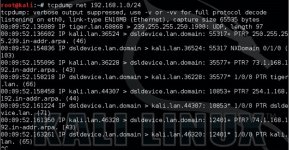

6) Capturar qualquer pacote com destino a uma porta específica

ex: Capturar todos os pacotes com destino ao porto 80 de uma qualquer máquina.

tcpdump –n dst port <porta>

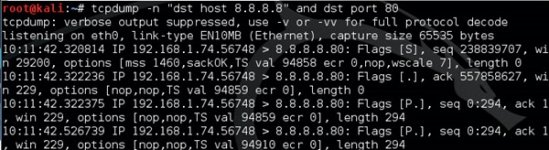

7) Capturar qualquer pacote com destino a uma máquina e porta específica

tcpdump –n “dst host <maquina>” and dst port <porta>

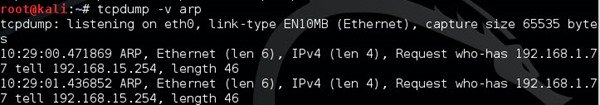

8) Capturar pacotes ARP

O protocolo ARP (Address Resolution Protocol – RFC 826) permite que um PC obtenha o endereço físico de uma máquina, usando o endereço IP (da máquina de destino) – Saber mais aqui. Para capturar pacotes ARP basta que use o seguinte comando:

tcpdump –v arp

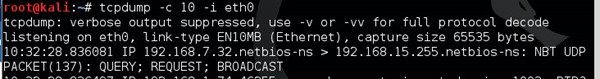

9) Capturar apenas N pacotes

Para definir o número de pacotes a capturar, basta que use o parâmetro –c

tcpdump –c <numero pacotes> –i eth0

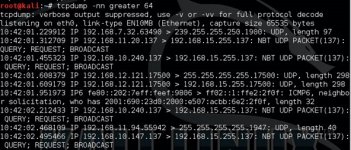

10) Capturar pacotes com um tamanho superior a um determinado valor

tcpdump –nn greater <tamanho>

Nota: Em vez de greater pode usar também o less para pacotes com tamanho inferior a um dado tamanho definido.

O tcpdump dá a possibilidade de conjugar os mais diversos parâmetros, permitindo que se obtenha o output pretendido. Caso queiram partilhar alguns filtros que considerem importantes basta que os coloquem nos comentários. Para quem quiser uma boa “cábula”, basta que carregue aqui.

In